Kaspersky ha scoperto una campagna di spionaggio che utilizza un bootkit firmware personalizzato trovato in the wild

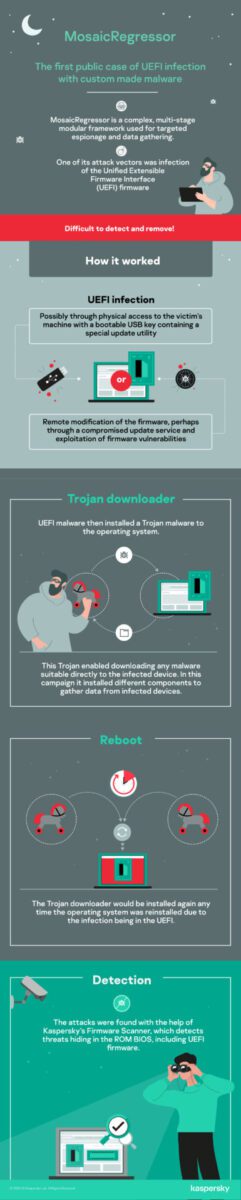

I ricercatori di Kaspersky hanno scoperto una campagna APT (minacce persistenti avanzate) di spionaggio che utilizza un malware osservato raramente e noto come bootkit firmware. Il nuovo malware è stato rilevato dalla tecnologia di scansione UEFI / BIOS di Kaspersky, che rileva minacce note e sconosciute. La tecnologia di scansione ha identificato un malware precedentemente sconosciuto all’interno dell’Unified Extensible Firmware Interface (UEFI), una parte essenziale di ogni dispositivo informatico moderno. Il malware è difficile da rilevare e da rimuovere dai dispositivi infetti. Il bootkit UEFI utilizzato insieme al malware è una versione personalizzata del bootkit di Hacking Team emersa nel 2015.

Il firmware UEFI è una parte essenziale dei computer ed inizia a funzionare prima ancora del sistema operativo e di tutti i programmi installati sul pc. Se il firmware UEFI viene in qualche modo modificato per contenere un codice dannoso, questo codice verrà lanciato prima del sistema operativo, rendendo la sua attività potenzialmente invisibile alle soluzioni di sicurezza. Questa particolarità unita al fatto che il firmware stesso risiede su un chip flash separato dal disco rigido, rende gli attacchi contro UEFI difficili da rilevare e persistenti. L’infezione del firmware UEFI implica che, indipendentemente da quante volte il sistema operativo sia stato reinstallato, il malware impiantato dal bootkit rimarrà sul dispositivo.

I ricercatori di Kaspersky hanno scoperto che un campione di questo malware è stato utilizzato in una campagna nella quale sono state implementate diverse varianti di un complesso framework modulare a più stadi denominato MosaicRegressor. Il framework è stato utilizzato per lo spionaggio e la raccolta di dati e con il malware UEFI è stato uno dei metodi di persistenza di questo nuovo malware precedentemente sconosciuto.

I componenti del bootkit UEFI rilevati erano basati sul bootkit ‘Vector-EDK’ sviluppato da Hacking Team e il cui codice sorgente è apparso in rete nel 2015. Il codice trapelato ha probabilmente permesso agli autori di costruire il proprio software senza grandi sforzi e con un rischio di esposizione ridotto.

Gli attacchi sono stati rilevati con l’aiuto di Firmware Scanner, incluso nei prodotti Kaspersky all’inizio del 2019. Questa tecnologia è stata sviluppata per rilevare in modo specifico le minacce che si nascondono nel BIOS della ROM, comprese le immagini del firmware UEFI.

Anche se non è ancora noto il vettore esatto dell’infezione che ha permesso agli aggressori di sovrascrivere il firmware originale UEFI, i ricercatori di Kaspersky hanno creato un’ipotesi sulla base di alcune informazioni trapelate da alcuni documenti di Hacking Team su VectorEDK. Queste informazioni suggeriscono, senza escludere altre opzioni, che le infezioni potrebbero essere state possibili attraverso l’accesso fisico alla macchina della vittima, in particolare con una chiavetta USB avviabile, contente una speciale utility di aggiornamento. Il firmware con patch faciliterebbe quindi l’installazione di un downloader di Trojan, ovvero un malware che consente di scaricare qualsiasi payload adatto alle esigenze dell’aggressore mentre il sistema operativo è attivo e funzionante.

Nella maggior parte dei casi, tuttavia, i componenti di MosaicRegressor sono stati consegnati alle vittime utilizzando misure molto meno sofisticate, come la consegna di spearphishing nascosto in un archivio insieme ad un file esca. La struttura a più moduli del framework ha permesso agli aggressori di nascondere il framework più ampio dall’analisi e di distribuire i componenti alle macchine prese di mira solo on demand. Il malware inizialmente installato sul dispositivo infetto è un Trojan-downloader, un programma in grado di scaricare ulteriori payload e altri malware. A seconda del payload scaricato, il malware potrebbe caricare o fare il download di file arbitrari da/verso URL arbitrari e raccogliere informazioni dalla macchina presa di mira.

Sono state individuate caratteristiche comuni a tutte le vittime identificate che hanno consentito ai ricercatori di stabilire che MosaicRegressor è stato utilizzato in una serie di attacchi mirati contro diplomatici e membri di ONG provenienti dall’Africa, dall’Asia e dall’Europa. Alcuni degli attacchi comprendevano documenti di spearphishing in lingua russa, mentre altri erano collegati alla Corea del Nord e utilizzati come esca per scaricare malware.

La campagna non è stata collegata con certezza a nessuno dei threat actor APT conosciuti.

Esempi di documenti esca raggruppati in archivi malevoli inviati alle vittime di MosaicRegressor

“Sebbene gli attacchi UEFI presentino ampie opportunità per i theat actor, MosaicRegressor è il primo caso pubblicamente noto in cui un threat actor abbia utilizzato un firmware UEFI malevolo personalizzato in the wild. Gli attacchi precedentemente osservati in the wild avevano semplicemente riprogrammato un software legittimo (ad esempio LoJax), il che rende questo attacco in the wild il primo a sfruttare un bootkit UEFI personalizzato. Quanto rilevato dimostra che, anche se raramente e in casi eccezionali, gli attori sono disposti a fare di tutto per ottenere il massimo livello di persistenza sulla macchina di una vittima. I threat actor continuano a diversificare il loro toolset e a diventare sempre più creativi nei metodi scelti per prendere di mira le vittime. Lo stesso dovrebbero fare i fornitori di sicurezza per mantenere il vantaggio sui criminali informatici. Fortunatamente, la combinazione della nostra tecnologia e la conoscenza delle campagne attuali e passate che sfruttano firmware infetti ci aiuta a monitorare e riferire di futuri attacchi contro questi obiettivi”, ha commentato Mark Lechtik, senior security researcher del Global Research and Analysis Team (GReAT) di Kaspersky.

“L’utilizzo di un codice sorgente di terze parti trapelato e la sua personalizzazione in un nuovo malware avanzato ricorda nuovamente l’importanza della sicurezza dei dati. Una volta che il software – che si tratti di un bootkit, di un malware o di qualsiasi altra cosa – viene diffuso, i threat actor ottengono un vantaggio significativo. Gli strumenti resi disponibili senza limiti offrono loro l’opportunità di migliorare e personalizzare i loro toolset con pochi sforzi e minori possibilità di essere scoperti “, ha commentato Igor Kuznetsov, principal security researcher at Kaspersky’s GReAT.

Un’analisi più dettagliata del framework MosaicRegressor e dei suoi componenti è disponibile su Securelist.

Per saperne di più è possibile registrarsi su SAS@Home per assistere alla presentazione di MosaicRegressor e per avere maggiori informazioni sulle APT e sulle scoperte di alto livello in materia di sicurezza informatica: https://kas.pr/tr59

Per difendersi da minacce come MosaicRegressor, Kaspersky raccomanda:

- Fornire al team SOC l’accesso alla threat intelligence (TI) più aggiornata. Kaspersky Threat Intelligence Portal è un unico punto di accesso per la TI dell’azienda, e fornisce dati sugli attacchi informatici e molte informazioni raccolte da Kaspersky in 20 anni di esperienza sul campo.

- Per la detection a livello endpoint, l’indagine e la remediation degli incidenti, implementare soluzioni EDR, come Kaspersky Endpoint Detection and Response.

- Fornire ai dipendenti una formazione di base sulla cyber hygiene, poiché molti attacchi mirati iniziano sfruttando strategie di phishing o altre tecniche di ingegneria sociale.

- Utilizzare un prodotto affidabile per la sicurezza degli endpoint come Kaspersky Endpoint Security for Business, in grado di rilevare l’uso del firmware.

- Aggiornare regolarmente il firmware UEFI e utilizzare solo firmware di fornitori fidati.